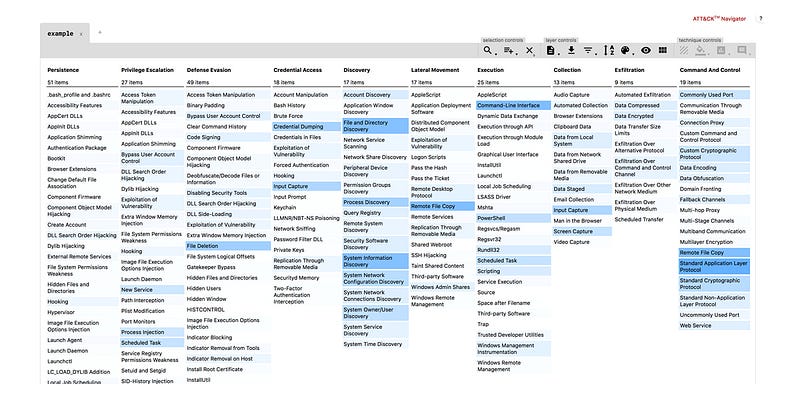

MITRE’s ATT&CK là một framework về kỹ thuật-chiến thuật-chiến lược tấn công của adversary (kẻ tấn công) dựa vào những tình huống thực tế.

MITRE’s ATT&CK framework provide names, descriptions, and links to examples of the high-level tactics adversaries’ use during an operation, as well as the techniques the adversary uses to achieve them. For example, the ATT&CK framework has a tactic called ‘Launch’ that refers to an adversary attempting to penetrate a network. One technique associated with this tactic is called “Spear phishing messages with malicious attachments”, which describes how the adversary would launch an attack on the network. This provides common definitions and understandings of how a specific goal is accomplished by attackers.

Trong quá trình Threat Hunting đầy gian khổ, chúng tôi nhận thấy ATT&CK này rất hiệu quả trong việc tổng hợp và đưa ra một cái nhìn có tính tổng quan về các surface có thể bị tấn công để áp dụng . Chúng ta sẽ bắt đầu kỹ thuật đầu tiên mà các adversary sử dụng cho mục đích Persistence, đó là lợi dụng các tính năng về Accessibility features trong Windows.

Accessibility Features

Nội dung chính:

- Khái niệm

- Các kỹ thuật hiện có

- Các case study

- Các cách phát hiện và phòng chống

Khái niệm

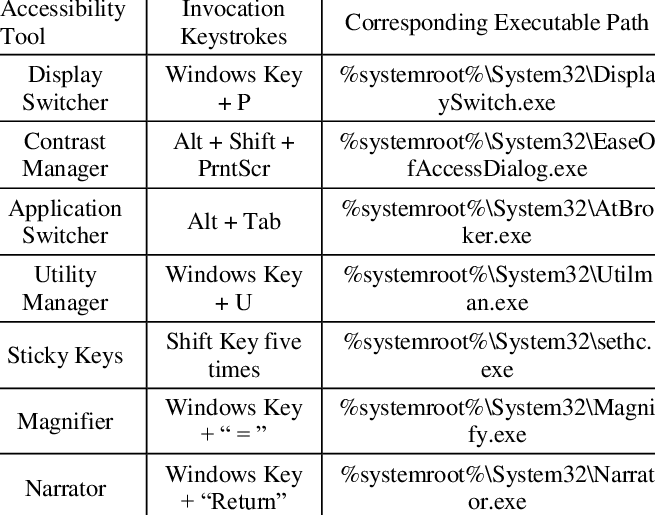

- Adversary lợi dụng tính năng accessibility (trợ năng) có sẵn trên Windows để khởi tạo 1 tổ hợp phím trước khi người dùng đăng nhập (ví dụ khi người dùng ở màn hình đăng nhập và nhấn 5 lần phím SHIFT) để có thể thực hiện lệnh

CMD hoặc bất kỳ file thực thi nàomà không cần phải đăng nhập. - Trên thực tế, kỹ thuật tấn công này thường được sử dụng trên các máy tính đang bật Remote Desktop Protocol (RDP). Các adversary sử dụng RDP như một kênh để thực hiện tấn công.

Kỹ thuật thực hiện

Có 2 cách phổ biến để thực hiện kỹ thuật này:

- Thay thế file thực thi của accessibility feature(ví dụ như

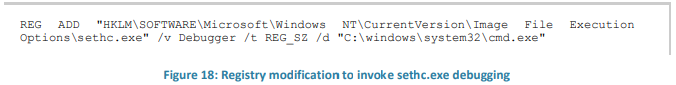

C:\Windows\System32\sethc.exe)bằng file thực thi khác, thường làcmd.exehoặcexplorer.exeđể phục vụ các bước tiếp theo của adversary. - Thay đổi Registry để chạy một debugger mỗi khi

C:\Windows\System32\sethc.exeđược thực thi. Đăng ký debugger đó làcmd.exe hoặc bất kỳ file thực thi nào. Ví dụ với cmd.exe được sử dụng như một debugger.

Các case study

| Attack | Thông tin về nhóm | Kỹ thuật |

|---|---|---|

| APT29 | Được cho là của chính phủ Nga, bắt đầu hoạt động từ khoảng 2008 | Thay thế Sticky Keys binary C:\Windows\System32\sethc.exe bằng cmd.exe |

| APT3 | Có trụ sở tại Trung Quốc. Trong bài viết được đề cập, nhóm này còn được gọi là UPS | Tham khảo thêm bài viết sau |

| Axiom | Có liên quan đến chính phủ Trung Quốc. Vận hành chiến dịch Operation SMN, sử dụng mã độc Winnti | Cơ bản kỹ thuật cũng giống các nhóm khác. Tham khảo thêm bài viết sau |

| Deep Panda | Nhóm TQ từng tấn công vào công ty Anthem | Sử dụng kỹ thuật sticky-keys để bypass RDP login |

Các cách phát hiện và phòng chống

- Do kỹ thuật này thường phải sử dụng kết hợp với RDP, ta phải đảm bảo tính năng Network Level Authentication đang enable để các phiên RDP đều phải được authen. Hiện tại tính năng này là mặc định trên các phiên bản từ Vista trở lên. Đối với các mạng nội bộ (của công ty hoặc gia đình, tổ chức,…), có thể sử dụng tính năng Remote Desktop Gateway để quản lý các kết nối RDP. Tham khảo thêm cách cấu hình Remote Desktop Gateway trên Windows Server 2008.

- Sử dụng whitelist tool như AppLocker hoặc Software Restriction Policies để ngăn chặn việc load các malicious file.

- Theo dõi Registry key

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

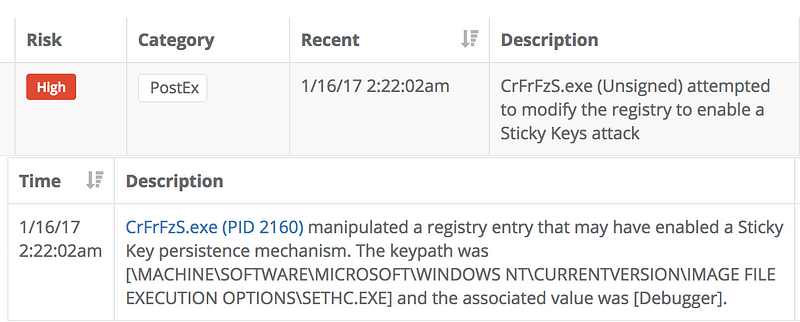

Đây là trường hợp một cuộc tấn công sử dụng Accessibility Features được phát hiện.

Tham khảo

…